Por Ana Luisa Guerrero

Ciudad de México. (Agencia Informativa Conacyt).- Abres un correo electrónico, haces clic en una liga y de inmediato fuiste víctima de un ataque cibernético. Se trata de un método por el que una persona o grupo —con motivaciones políticas, económicas o sociales— busca tomar el control de un sistema informático para el robo de datos personales o institucionales.

Estos ataques se realizan a través de la difusión de programas maliciosos, la descarga de aplicaciones apócrifas pero gratuitas o sitios web falsos. A la fecha, con las herramientas tecnológicas actuales usan la inteligencia artificial para cometer sus propósitos.

En México, los “ciberdelitos” aumentaron 13 por ciento en 2016 y se centraron en los llamados phishing —aquellos diseñados para el robo de información financiera—, aunque su impacto económico no fue tan significativo, alrededor de cinco mil 500 millones de dólares, cuatro millones menos que lo registrado un año previo, según el reporte de ciberseguridad de la empresa Norton.

A nivel institucional o empresarial, la mayoría de las embestidas son ransomware (secuestro de información) o secuestro de equipo, estimándose en 20 mil ataques diarios a nivel mundial, con ganancias superiores a los mil millones de dólares.

Los ataques suceden uno tras otro; anteriormente estaban dirigidos a sitios de gobierno, empresas o entidades bancarias, pero ahora tienen en la mira a cualquier institución, en el caso de universidades y centros de investigación el objetivo es obtener información de propiedad intelectual y todo tipo de datos que puedan ser transaccionales, cuyo valor pueda ser vendido, destaca José Fabián Romo Zamudio, director de Sistemas y Servicios Institucionales de la Dirección General de Cómputo y de Tecnologías de Información y Comunicación (DGTIC) de la Universidad Nacional Autónoma de México (UNAM).

Debido a que las políticas de seguridad no son implementadas con rigor en algunos ámbitos, la vulnerabilidad a ransomware y malware forma parte de lo cotidiano que, en algunas ocasiones, alcanza niveles sin precedentes, ejemplo de ello fue “WannaCry”, el ataque cibernético más grande en la historia (registrado en mayo pasado) que afectó a por lo menos 200 mil usuarios en 150 países, y en el que los hackerspidieron dinero a cambio de liberar el acceso a los sistemas dañados.

Debido a que las políticas de seguridad no son implementadas con rigor en algunos ámbitos, la vulnerabilidad a ransomware y malware forma parte de lo cotidiano que, en algunas ocasiones, alcanza niveles sin precedentes, ejemplo de ello fue “WannaCry”, el ataque cibernético más grande en la historia (registrado en mayo pasado) que afectó a por lo menos 200 mil usuarios en 150 países, y en el que los hackerspidieron dinero a cambio de liberar el acceso a los sistemas dañados.

¿Qué hacer frente a un ataque cibernético?

El primer paso es la prevención, recomienda Juan Carlos Ramírez Cardona, miembro de la unidad de gestión de seguridad del Centro de Monitoreo de Ataques Cibernéticos del Centro de Investigación e Innovación en Tecnologías de la Información y Comunicación (Infotec).

Según el especialista, las afectaciones que un individuo, empresa o institución puedan tener frente a embestidas de este tipo, disminuyen considerablemente si se realizan acciones preventivas de seguridad informática para asegurar la privacidad e integridad de la información, según sus necesidades.

A los usuarios particulares se recomienda proteger sus contraseñas e instalar antivirus en sus equipos, incluidos juguetes, relojes inteligentes o smart TV, y hacer copias de seguridad de datos importantes en dispositivos distintos, independientes de la nube porque los archivos albergados ahí también pueden ser infectados al sincronizarse automáticamente.

Para evitar ser víctima del phishing, es preciso ser precavidos con páginas, correos electrónicos y anuncios de portales legítimos que solicitan datos personales; además de mantener actualizado el software y evitar el uso de redes públicas.

A las organizaciones se recomienda trazar un panorama de seguridad que incluya análisis de vulnerabilidades (enfocado en amenazas y efectos), realizar pruebas de intrusión y asumir medidas de prevención de incidentes.

Operaciones de ciberseguridad

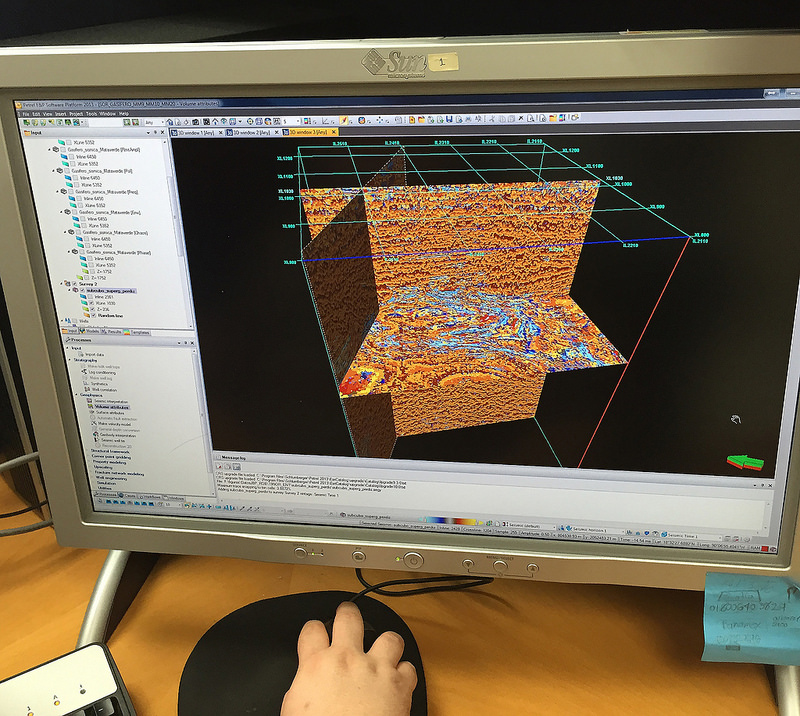

Al tener diversas motivaciones, los ataques provienen de múltiples medios. El trabajo que se hace en Infotec es una muestra clara de cómo se identifican y previenen los embates cibernéticos.

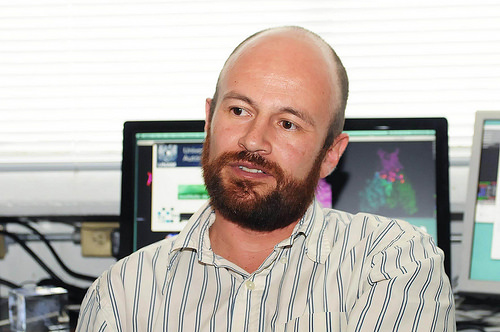

Juan Carlos Ramírez Cardona.Miembro del sistema de centros públicos de investigación del Consejo Nacional de Ciencia y Tecnología (Conacyt), Infotec cuenta con el Centro de Operación en Seguridad (SOC, por sus siglas en inglés) donde se detectan las amenazas para los usuarios (clientes) en Internet; se trata de una primera barrera para contener los ataques y conforme son identificados se les da un tratamiento escalonado.

Juan Carlos Ramírez Cardona.Miembro del sistema de centros públicos de investigación del Consejo Nacional de Ciencia y Tecnología (Conacyt), Infotec cuenta con el Centro de Operación en Seguridad (SOC, por sus siglas en inglés) donde se detectan las amenazas para los usuarios (clientes) en Internet; se trata de una primera barrera para contener los ataques y conforme son identificados se les da un tratamiento escalonado.

En entrevista, Juan Carlos Ramírez Cardona refiere que en este centro se identifican y solucionan todos los tipos de embates, por ejemplo, uno volumétrico se detiene con sistemas anti-DDoS a través de la filtración de las peticiones.

“Por ejemplo, si tenemos 100 mil peticiones de acceso a una página web y esta solo soporta 10 mil, probablemente esas 100 mil sean de tráfico malicioso generadas por botnets o atacantes que quieren vulnerar o afectar la disponibilidad de los servicios. Frente a ello, los sistemas anti-DDoS se encargan de contener esas peticiones y filtrar las que son legítimas, intentando no afectar la disponibilidad del servicio”, refiere.

Adicionalmente, el área Red Team analiza las vulnerabilidades, realiza pruebas de intrusión y de borrado seguro, tanto en infraestructura, a nivel de red o en portal, es decir, se hacen accesos como los haría un hacker para generar informes de las debilidades y cómo remediarlas.

“Las remediaciones pueden ir de algo tan básico como cambiar la configuración de un acceso y modificarlo, hasta asuntos mayores como revisar los códigos, porque algunos detalles pueden afectar de manera significativa la infraestructura o los dispositivos”, detalla.

Los especialistas de Infotec hacen análisis de las vulnerabilidades conocidas, pero también del comportamiento anómalo por medio de la configuración de reglas y políticas en las direcciones IP.

Todos estos procesos están alineados a las normas internacionales ISO-27001, ISO-27005 e ISO-27035 que garantizan la realización del servicio, de cómo se documenta y los protocolos de actuación ante incidentes de seguridad.